Рекомендації щодо налаштувань з політики безпеки

Загальні правила щодо логіну та паролю в ОС

- Ім'я адміністратора не залежить від регістру і визначається за правилами:

-

може містити до 20 символів, за винятком таких:

« / \ [ ] :; | = , + * ? < > -

не може містити лише крапки та пропуски.

- Пароль має задовольняти таким обмеженням:

-

містити не менше 6 символів;

-

містити символи хоча б із трьох наборів із наведених чотирьох:

-

прописні літери латинського, російського та українського алфавітів:

A, B, C, D,…, Z, А, Б,…Я; -

строкові літери латинського, російського та українського алфавітів: a, b, c, d,.., z, а, б, …я;

-

цифри: 0, 1, 2, 3, …, 9;

-

спеціальні символи:

~ ! @ # $ % ^ & * ( ) _ - + = | \ { } [ ] :; » ’ < > , . ?

-

-

не містити в собі ім’я користувача чи частину його повного імені;

-

новий пароль повинен відрізнятись від двох попередніх паролів користувача.

- Пароль не можна нікому сповіщати та фіксувати. Під час набору пароля на клавіатурі необхідно стежити, щоб інші користувачі не спостерігал��и за цим процесом і, таким чином, не дізналися пароль.

Період зміни паролю – кожні 30 днів.

Налаштування ОС Windows

Порядок створення облікового запису

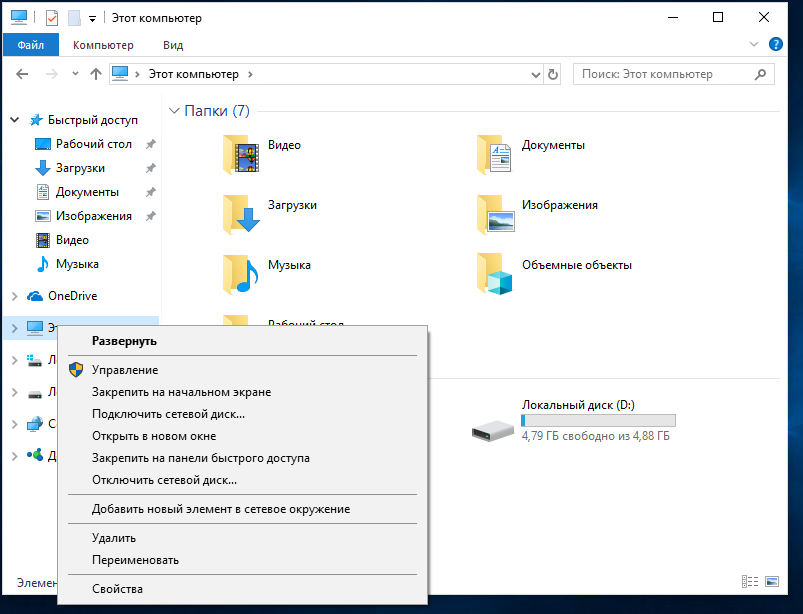

Для створення облікового запису оберіть:

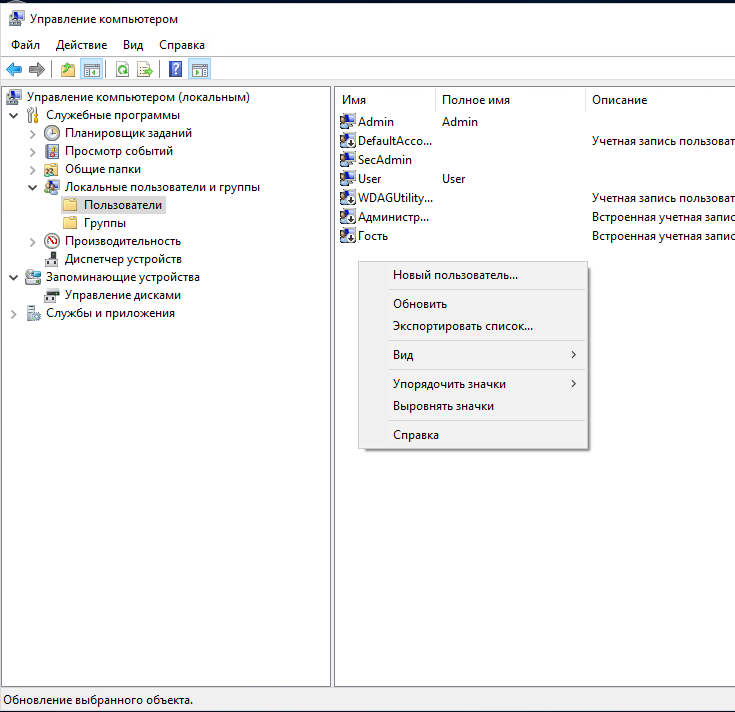

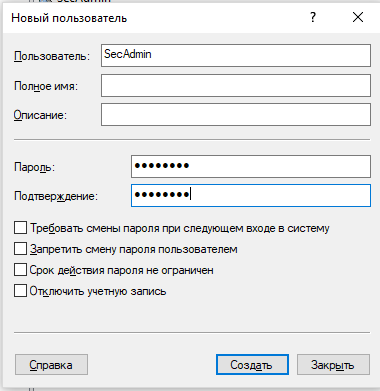

Пуск → Управление → Управление компьютером → Локальные пользователи и группы → Пользователи → Новый пользователь:

Встановіть пароль до облікового запису:

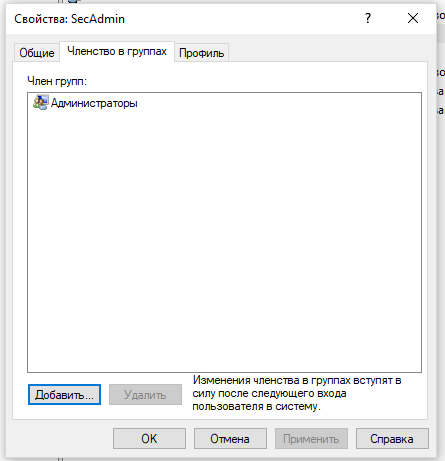

Додайте його до групи Администраторы:

Усі подальші дії з інсталяції та налаштування засобів ОС адміністратор безпеки проводить під обліковим записом SecAdmin

Налаштування групової політики в ОС Windows

Для виконання налаштувань шаблону групової політики в ОС Windows оберіть Пуск → Средства администрирования → Локальна політика безпеки:

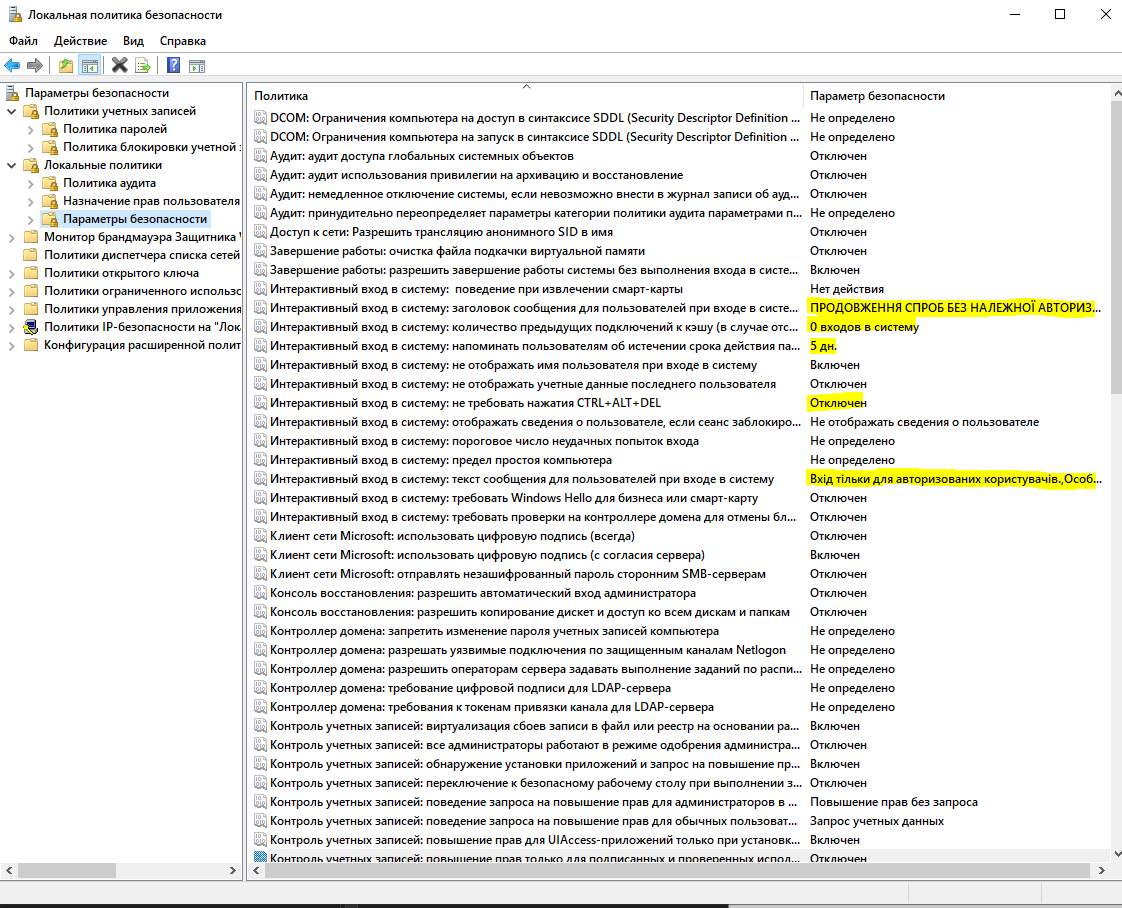

Налаштування Параметрів безпеки

Оберіть Локальна політика → Параметри безпеки та встановіть позначку Відключити:

Необхідні параметри для налаштування наведені в таблиці:

| № з/п | Назва параметра | Рекомендовані значення |

|---|---|---|

| 1 | Інтерактивний вхід в систему: Не відображати останнє ім’я користувача (Interactive logon: Do not display last user name) | Включено (Enabled) |

| 2 | Інтерактивний вхід в систему: Не вимагати натискання CTRL+ALT+DEL (Interactive logon: Do not require CTRL+ALT+DEL) | Вимкнено (Disabled) |

| 3 | Інтерактивний вхід в систему: Текст повідомлення для користувачів при вході в систему (Interactive logon: Message text for users attempting to log on) | Вхід тільки для авторизованих користувачів. Особи, які здійснюють спроби несанкціонованого доступу, переслідуватимуться згідно із законом |

| 4 | Інтерактивний вхід в систему: Заголовок повідомлення для користувачів при вході в систему (Interactive logon: Message title for users attempting to log on) | ПРОДОВЖЕННЯ СПРОБ БЕЗ НАЛЕЖНОЇ АВТОРИЗАЦІЇ Є ЗЛОЧИНОМ |

| 5 | Інтерактивний вхід в систему: кількість попередніх підключень до кешу (в разі відсутності доступу до контролера домену) (Interactive logon: Number of previous logons to cache (in case domain controller is not available)) | 0 |

| 6 | Інтерактивний вхід в систему: нагадувати користувачам про закінчення терміну дії пароля заздалегідь (Interactive logon: Prompt user to change password before expiration) | 5 днів (5 days) |

| 7 | Інтерактивний вхід в систему: відображати відомості про користувача, якщо сеанс заблоковано (Interactive logon: Display user name when workstation locked) | Не відображати відомості про користувача |

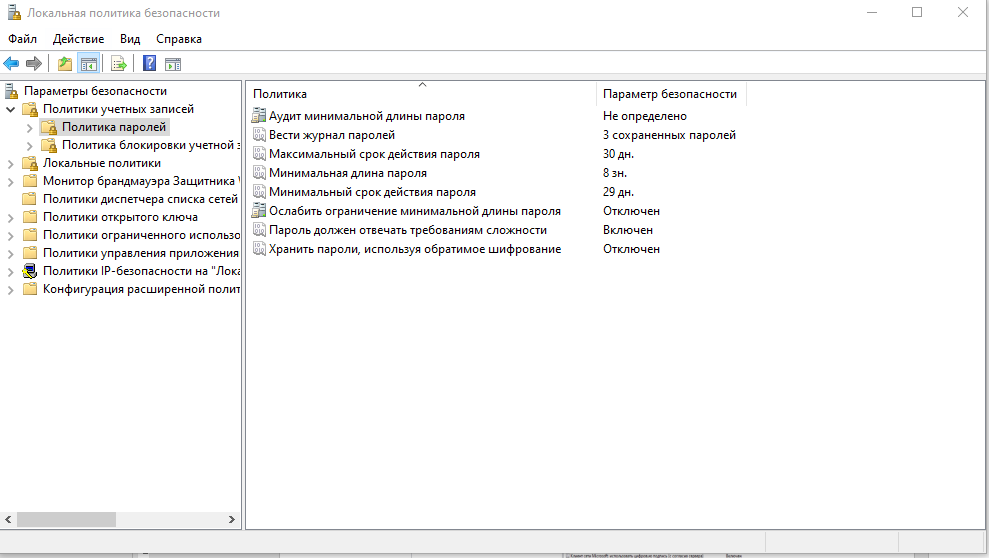

Налаштування Політики паролів

Параметр Політики облікових записів підпункту Политика паролей налаштовується з такими значеннями:

| № | Назва параметра | Опис |

|---|---|---|

| 1 | Аудит минимальной длины пароля | Визначає мінімальну довжину пароля, де створюються події попередження аудиту довжини пароля. Цей параметр може мати значення від 1 до 128. Встановіть значення – Не визначено |

| 2 | Вести журнал паролей | Дозволяє визначити число нових унікальних паролів, які повинні бути використані обліковим записом користувача до повторного використання старого паролю. Встановіть значення – 3 |

| 3 | Максимальный срок действия пароля | Визначає період часу, протягом якого можливо використовувати пароль, поки система не буде вимагати від користувача зміни паролю. Встановіть значення − 30 днів |

| 4 | Минимальная длина пароля | Дозволяє визначити мінімальну кількість символів, яку повинен містити пароль користувача. Встановіть значення − більше 8 символів |

| 5 | Минимальный срок действия пароля | Визначає період часу (в днях), протягом якого користувач повинен використовувати пароль до того, як його необхідно буде змінити. Встановіть значення − 29 днів |

| 6 | Пароль должен отвечать требованиям сложности | Дозволяє визначити відповідність паролю вимогам складності. Після налаштування параметру пароль має відповідати характеристикам визначених в розділі Загальні правила щодо логіну та паролю в ОС. Встановіть значення − Увімкнути |

| 7 | Хранить пароли, используя обратное шифрование | Визначає, чи використовується операційною системою зворотне шифрування для зберігання паролів, встановити значення − Вимкнений |

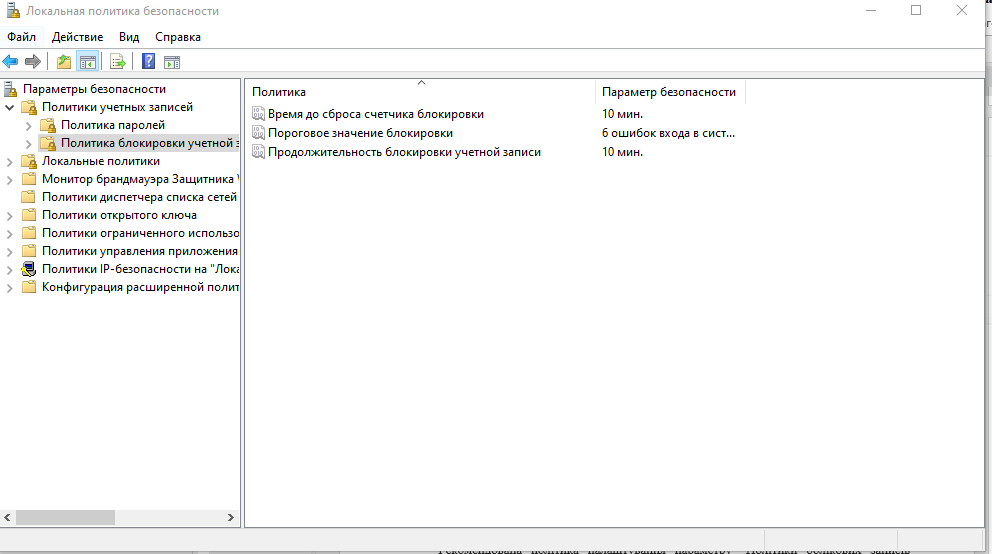

Налаштування Політики блокування облікових записів

Рекомендована політика налаштування параметру Політики облікових записів підпункту Блокування облікових записів виконується з такими налаштуваннями:

| № | Назва параметра | Опис |

|---|---|---|

| 1 | Время до сброса счетчика блокировки | Дозволяє визначити проміжок часу, що має пройти після невдалого входу в систему до того, як лічильник невдалих спроб входу буде скинуто. Встановіть значення − 10 хвилин |

| 2 | Пороговое значение блокировки | Дозволяє визначити кількість невдалих спроб входу в систему, які призводять до блокування об��лікового запису користувача. Встановіть - 6 спроб входу до системи. Заблокований обліковий запис користувача не може використовуватися до тих пір, поки він не буде розблокований Адміністратором безпеки чи не закінчиться період блокування даного облікового запису |

| 3 | Продолжительность блокировки учетной записи | Визначає проміжок часу, протягом якого обліковий запис залишається заблокованим до його автоматичного розблокування. Встановіть значення − 10 хвилин |

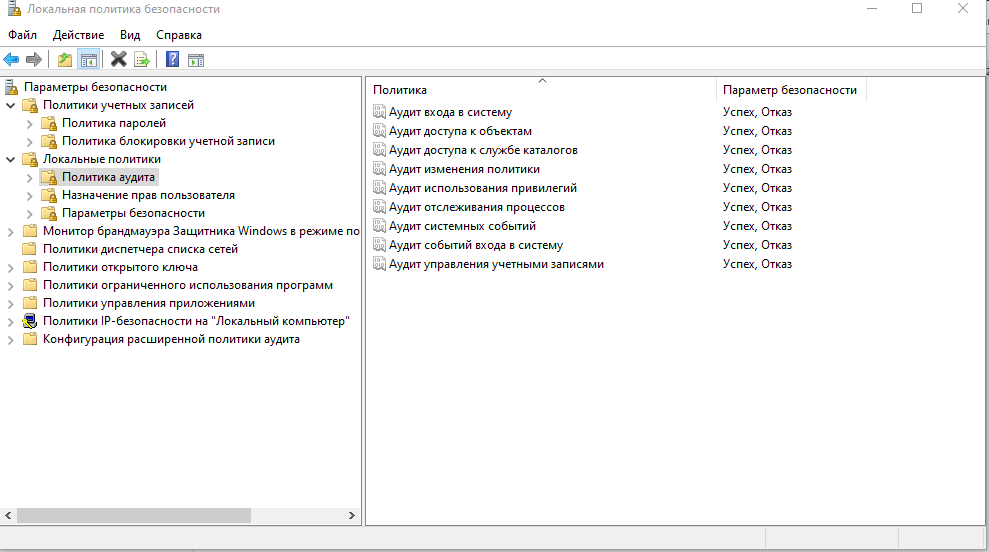

Політика аудиту

За допомогою політики аудиту визначаються події безпеки, які заносяться в журнал реєстрації. Адміністратор отримує можливість слідкувати за діями, які мають відношення до безпеки, наприклад доступом до об'єктів, входом (виходом) з системи:

| № з/п | Назва п�араметра | Рекомендовані значення |

|---|---|---|

| 1 | Аудит входа в систему (Audit account logon events) | Успіх, Відмова (Success, Failure) |

| 2 | Аудит доступа к объектам (Audit object access) | Успіх, Відмова (Success, Failure) |

| 3 | Аудит доступа к службе каталогов (Audit directory service access) | Успіх, Відмова (Success, Failure) |

| 4 | Аудит изменения политики (Audit policy change) | Успіх, Відмова (Success, Failure) |

| 5 | Аудит использования привилегий (Audit privilege use) | Успіх, Відмова (Success, Failure) |

| 6 | Аудит отслеживания процессов (Audit process traking) | Успіх, Відмова (Success, Failure) |

| 7 | Аудит системных событий (Audit system events) | Успіх, Відмова (Success, Failure) |

| 8 | Аудит событий входа в систему (Audit logon events) | Успіх, Відмова (Success, Failure) |

| 9 | Ауд��ит управления учетными записями (Audit account management) | Успіх, Відмова (Success, Failure) |

Налаштування ОС Linux подібних систем

Для забезпечення стабільної та безпечної роботи НМП на базі ОС Linux-подібних операційних системах необхідно виконати базове налаштування, що включає встановлення, оптимізацію, обмеження прав доступу, налаштування брандмауера.

Налаштування автоматичних оновлень безпеки

Один з основних способів забезпечити безпеку операційної системи − оновлювати програмне забезпечення. Оновлення часто виправляють знай��дені баги і критичні уразливості.

Необхідно виконати оновлення системних пакетів: sudo apt update && sudo apt upgrade (для Ubuntu/Debian) або sudo yum update (для CentOS/RHEL).

Додавання користувача з обмеженими правами

Не рекомендується підключатися до сервера від імені користувача root − він має права на виконання будь-яких команд, навіть критичних для системи. Тому краще створити користувача з обмеженими правами і працювати через нього. Адміністрування можна виконувати через sudo (substitute user and do) − це тимчасове підвищення прав до рівня адміністратора.

Створіть користувача, замінивши administrator на бажане ім'я і вкажіть пароль у відповідь на відповідний запит.

Налаштування файлу pam_cracklib.so дозволить встановлювати примусові паролі (правила).

Також рекомендується відредагувати поля в файлі / etc / shadow: {ИмяПользователя}:{password}:{lastpasswdchanged}:{Minimum_days=30}:{Maximum_days=31}:{Warn=5}:{Inactive}, де:

-

Minimum_days: Мінімальна кількість днів до закінчення дії пароля.

-

Maximum_days: Максимальна кількість днів до закінчення пароля.

-

Warn: Кількість днів перед закінченням, коли користувач буде попереджений про день зміни.

Також варто обмежити перевикористання старих паролів в модулі pam_unix.so і встановити граничну кількість невдалих спроб входу користувача.

- Щоб дізнатися кількість невдалих спроб входу, використовується команда:

faillog

- Для розблокування акаунту після невдалого входу використовується команда:

faillog -r -u ИмяПользователя

- Для блокування і розблокування акаунтів можна використовувати команду passwd:

lock account passwd -l ИмяПользователя;

unlocak account passwd -l ИмяПользователя.

- Переконатися, що у всіх користувачів встановлені паролі, можна за допомогою команди:

awk -F: '($2 == "") {print}' /etc/shadow.

- Заблокувати користувачів без паролів можна за допомогою команди:

passwd - l ИмяПользователя.

Налаштування прав доступу адміністраторів

Після установки паролів варто переконатися, що всі користувачі мають доступ, відповідний їх рангу і відповідальності. В Linux можна встановлювати права доступу на файли і директорії. Так з'являється необхідність створювати і контролювати різні рівні доступу для різних користувачів.

Переглянути користувачів в системі можна командою:

cat /etc/passwd.

Файл / etc / passwd містить рядок для кожного користувача операційної системи. Під сервіси і додатки можуть створюватися окремі користувачі, які також будуть присутні в цьому файлі.

Крім окремих акаунтів, існує категорія доступу для груп. Кожен файл належить одній групі. О�дин користувач може належати до декількох груп.

Вивести список всіх груп в системі, де перше поле означає назва групи:

cat /etc/group.

Для категорій користувачів є можливість встановлювати типи доступу. Зазвичай це права на запуск, читання і зміну файлу. У Linux типи доступу позначаються за допомогою двох видів нотацій:

- Алфавітна.

В алфавітній нотації рівень доступу відзначено буквами:

r = читання

w = зміна

x = запуск

- Вісімкова.

У вісімковій нотації рівень доступу до файлів визначається числами від 0 до 7, де:

7 означає повний доступ на зміну, читання і виконання:

4 = читання

2 = зміна

1 = запуск

0 означає відсутність доступуНалаштування брандмауера в Linux-подібних системах

Налаштування брандмауера в Linux-подібних системах�

Налаштування UFW (Ubuntu/Debian):

UFW (Uncomplicated Firewall) – це інструмент для спрощеного управління брандмауером у системах на основі Debian/Ubuntu.

- Виконайте команду для активації UFW:

sudo ufw enable

- Перевірте стан брандмауера:

sudo ufw status

- Встановіть дозвіл конкретних портів і протоколів:

sudo ufw allow <номер_порту>

- Встановіть дозвіл доступу за контурними протоколами (TCP або UDP):

sudo ufw allow <номер_порту>/<протокол>

- Встановіть заборону на небезпечні порти:

sudo ufw deny <номер_порту>

- Встановіть доступ на визначені IP-адрес:

sudo ufw allow from <IP-адреса>

Налаштування firewalld (CentOS/RHEL):

Firewalld – це сучасний менеджер брандмауера для систем на основі CentOS/RHEL.

- Установіть firewalld (якщо ще не встановлено):

sudo yum install firewalld

- Увімкніть firewalld під час запуску системи:

sudo systemctl enable firewalld

- Запустіть службу firewalld:

sudo systemctl start firewalld

- Перевірка стану брандмауера:

sudo firewall-cmd --state

-

Налаштування дозволів доступу на порт:

-

Додайте порт до зони public у разі потреби:

sudo firewall-cmd --zone=public --add-port=<номер_порту>/<протокол> --permanent

- Встановіть заборону на небезпечні порти у разі потреби:

sudo firewall-cmd --zone=public --remove-port=<номер_порту>/<протокол> --permanent

- Встановіть доступ на визначені IP-адрес у разі потреби::

sudo firewall-cmd --zone=public --add-source=<IP-адреса> --permanent

Налаштування очищення файлів COOKIE

Google Chrome

-

Відкрийте Google Chrome.

-

У правому верхньому куті натисніть на три крапки і виберіть Налаштування.

-

Прокрутіть до розділу Конфіденційність та безпека та натисніть на Cookies і інші дані сайтів.

-

Увімкніть опцію Очистити cookies та інші дані при закритті браузера.

Mozilla Firefox

-

Відкрийте Mozilla Firefox.

-

У правому верхньому куті натисніть на три горизонтальні лінії та виберіть Налаштування.

-

Перейдіть до Конфіденційність і безпека.

-

У розділі Cookies і дані сайтів увімкніть Очистити cookies при закритті Firefox.

Microsoft Edge

-

Відкрийте Microsoft Edge.

-

Клікніть на три крапки у правому верхньому куті та виберіть Налаштування.

-

Перейдіть до Конфіденційність, Пошук і служби.

-

У розділі Вибірково видаляти дані браузера увімкніть Очистити cookie після закриття браузера.

Safari (для macOS)

-

Відкрийте Safari.

-

Перейдіть до Налаштування в меню Safari.

-

Виберіть вкладку Конфіденційність.

-

Увімкніть опцію Видаляти cookies після закриття браузера.

Opera

-

Відкрийте Opera.

-

Перейдіть до Налаштувань.

-

Перейдіть до Конфіденційність та безпека.

-

Увімкніть опцію Очистити cookies після закриття браузера.

Налаштування антивірусного захисту

Для підвищення захисту комп'ютера від нових видів загроз і різних модифікацій вірусів необхідно підтримувати антивірусні бази в актуальному стані.

Для належного захисту від несанкціонованого доступу до антивірусного засобу захисту містить такі налаштування:

-

захист від несанкціонованої зміни налаштувань антивірусу;

-

захист від завершення процесів антивірусу;

-

захист від несанкціонованого видалення або зміни журналів.

Параметри антивірусного засобу захисту можуть мати дуже велике значення з точки зору політики безпеки�. Неавторизовані зміни можуть загрожувати стабільності й захисту системи. Щоб захистити параметри програми паролем необхідно встановити пароль на зміну налаштувань.

Антивірусного засобу захисту має вбудовану технологію самозахисту, яка не дозволяє шкідливому програмному забезпеченню пошкоджувати або відключати антивірусні й анти шпигунські модулі, забезпечуючи безперервний захист системи.

Зміни, внесені в параметри Увімкнути самозахист, набувають сили після перезапуску операційної системи